1 - Tính năng bảo mật trong Windows 7

Windows 7 có thể được coi là bước đầu hoàn thiện những tính năng

bảo mật cao cấp của dòng hệ điều hành Windows, sau những tính năng cơ bản của

XP, những thử nghiệm mới của Vista. Bài viết này liệt kê, giới thiệu những gì

mà Microsoft kì vọng sẽ làm mọi người thay đổi cái nhìn về an toàn trên

Windows. Qua bài viết người đọc cũng sẽ làm quen với một số thuật ngữ mới trong

hệ thống phân phối Windows vì không phải tất cả những phiên bản Windows 7 đều

có các đặc tính bảo mật như nhau. Có thể những bạn đọc thường xuyên của blog

này hoặc quen thuộc với các hệ điều hành nguồn mở sẽ thấy ngạc nhiên vì nhiều

điểm tương đồng giữa các công nghệ mới của M$ được giới thiệu ở đây với những

gì đã có ở Ubuntu/RedHat/Asianux từ rất lâu. Có thể sẽ có vài bài viết phân

tích về những điểm tương đồng này trong tương lai.

Mục lục

- AppLocker

- User Account Control

- BitLocker

- BitLocker To Go

- Internet Explorer Version 8 Security

- DirectAccess

- Windows Services Hardening

- Windows Firewall

- ASLR, DEP and Safe Unlinking

- USB Device Control

- Kernel Patch Protection and Signed Device

Drivers With 64-Bit Windows 7

- Network Access Protection

- Windows Defender

- Domain Name Systems Security Extensions

Support

- Windows Audit Function

- Rights Management Services Client

- Kết luận

1. AppLocker

AppLocker là giải pháp mới của Microsoft để điều khiển các ứng

dụng có thể quản lý được (còn gọi là quản lý theo dạng whitelisting). AppLocker

được tích hợp trực tiếp vào nhân của Windows 7, được xem như là một thay thế

vượt trội hơn cho cơ chế chính sách giới hạn phần mềm dựa trên GPO (Group

Policy Objects) còn gọi là SRPs (Software Restriction Policies). AppLocker bổ

sung thêm nhiều policy quản lý phần mềm linh hoạt hơn.

Các tính năng điều khiển ứng dụng của AppLocker chỉ được tích

hợp trong các stock-keeping unit (SKU) [1] Windows 7 Enterprise. Phiên bản

Enterprise chỉ giới hạn cho những người dùng đăng kí Enterprise

Agreement/Software Assurance (EA/SA). Tuy nhiên, cơ chế SRPs cung cấp khả năng

quản lý ứng dụng cũ hơn phổ biến trên Windows XP và Vista thì có sẵn trong tất

cả các phiên bản enterprise, business và Ultimate của Windows 7, Vista, XP (Các

phiên bản Home mặc định không cho chỉnh sửa GPO). Hiện tại AppLocker không thay

thế hoàn toàn cho SRPs, mà người dùng có thể sử dụng cả hai trên cùng một máy.

2. User Account Control

User Account Control (UAC) không phải là một kỹ thuật hay ứng

dụng riêng rẽ mà là một tập hợp của những công nghệ nhằm phục vụ cho hai chức

năng chính – thứ nhất và quan trọng nhất là tăng cường khả năng tương thích cho

user khi chạy ứng dụng với tư cách standard user, và thứ hai là tăng cường khả

năng bảo vệ cho hệ thống khi user chạy ứng dụng với tư cách administrator.

Tất cả các phiên bản Windows 7 đều có tích hợp UAC.

3. BitLocker

BitLocker được M$ đưa ra để đáp ứng nhu cầu full disk encryption

(FDE) nhằm bảo vệ các file hệ thống và dữ liệu người dùng. Thông qua việc mật

mã hóa nội dung của phân vùng ổ đĩa, nội dung sẽ được bảo vệ khỏi những truy

cập trái phép. BitLocker được giới thiệu lần đầu trong Windows Vista và được

cải tiến khá nhiều trong Win 7.

BitLocker chỉ có với các Enterprise SKU của Windows 7, giới hạn

cho người dùng đăng kí EA/SA. Các policy cho BitLocker được quản lý qua GPO.

4. BitLocker To Go

Được phát triển trong cùng nhóm sản phẩm với BitLocker, và

chia sẻ nhiều mã nguồn giống nhau, BitLocker To Go là giải pháp của M$ cho nhu

cầu mật mã hóa những thiết bị lưu trữ di động. BitLocker To Go ra đời nhằm khắc

phục những hạn chế quan trọng của phiên bản BitLocker trên Windows Vista.

BitLocker To Go chỉ có trên Enterprise SKU của Windows 7. Những policy

của nó cũng được điều khiển thông qua GPO.

5. Internet Explorer 8 Security

IE 8 tiếp tục cuộc cách mạng trình duyệt của M$ với điểm nhấn về

hỗ trợ những tiêu chuẩn Internet. IE8 được xây dựng trên những nền tảng bảo mật

đã triển khai trong IE7.

Tất cả các phiên bản của Windows 7 đều có sẵn IE8. IE8 cũng có

sẵn cho Vista, XP SP2.

6. DirectAccess

DirectAccess (DA) là giải pháp VPN cho phép người dùng từ xa có

thể truy cập những tài nguyên mạng nội bộ một cách trong suốt. Có khái niệm

tương đồng với giải pháp Server and Domain Isolation (SDI – được triển khai dưới nhiều dạng

khác nhau từ Windows Server 2000, cho phép những kết nối được xác thực từ máy

chủ đến máy chủ vào trong mạng nội bộ của một tổ chức), DA mở rộng khái niệm

này để tạo ra những kết nối tin cậy đến người dùng ở những mạng từ xa (như mạng

công cộng hay ở nhà hoặc mạng của tổ chức khác). DA tận dụng khả năng của IPSec

và IPv6 có sẵn trong Windows 7 để thiết lập các phiên làm việc an toàn (có thể

tùy chọn các cơ chế ESP, AH và mã hóa payload trong IPSec) để bảo vệ kênh truy

cập vào tài nguyên của tổ chức từ những mạng không quản lý được.

DA chỉ có sẵn trong Enterprise SKU của Windows 7 và phiên bản

Ultimate. Các policy cho DA được quản lý qua GPO. Ngoài ra để triển khai DA cần

có 1 DA server ở vùng biên của mạng nội bộ, chạy Windows Server 2008 R2 hay mới

hơn, đã join vào AD domain.

7. Windows Services Hardening

Được giới thiệu lần đầu ở Windows Vista, Windows Services

Hardening (WSH) cho phép triển khai cơ chế Access Control Lists (ACLs) trên

những services của Windows. Về cơ bản, các nhà phát triển có thể liệt kê những

hành động cụ thể nào của các dịch vụ trên Windows được tương tác với những đối

tượng cụ thể nào của mức hệ điều hành trên Widnows (cơ chế Whitelisting). Đây

là một công nghệ bảo mật rất mạnh, bảo vệ hệ thống khỏi những xâm nhập nhắm vào

các lỗ hổng có thể được nhúng vào trong những dịch vụ của hệ điều hành.

Tất cả các SKU của Windows 7 đều có WSH. WSH không được quản lý

qua GPO mà thay vào đó là qua registry và các thiết lập cấu hình của từng máy.

Cơ chế này được bật mặc định cho các dịch vụ của Windows.

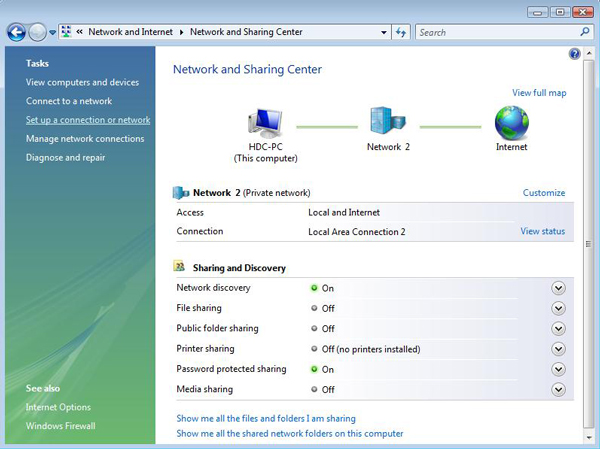

8. Windows Firewall

Windows Firewall là tường lửa cá nhân hai chiều của M$ được tích

hợp cho Windows 7. Cũng giống như nhiều công nghệ bảo mật khác trong Windows 7,

firewall 2 chiều đã được giới thiệu lần đầu với Windows Vista, cùng với nền

tảng thú vị Windows filtering. Về mặt chức năng,

Windows Firewall giữ nguyên với Windows 7. Tuy nhiên về mặt cấu trúc, đã có một

số thay đổi trong nền tảng Windows filter để xây dựng firewall. Nền tảng đó đã

được thiết kế lại để trở nên theo module (modular) nhiều hơn.

Tất cả các phiên bản Windows 7 đều có Windows Firewall. Các

policy của nó được điều khiển qua GPO.

9. ASLR, DEP and Safe Unlinking

Address Space Layout

Randomization (ASLR)

về cơ bản là kỹ thuật làm ngẫu nhiên hóa các bảng lời gọi hệ thống (system

call) cho mỗi hệ thống Windows Vista lúc khởi động, tạo một nhân tố phát sinh

đa dạng, khác nhau trên các hệ thống giống nhau. Bằng cách này, một đoạn mã tấn

công vào một offset bộ nhớ nhất định sẽ có thể có hiệu quả trên một máy nhưng

thất bại trên một máy khác giống y hệt. Như vậy đòi hỏi những tay viết mã độc

phải dùng cách tấn công brute force hoặc không nhắm đến offset bộ nhớ nữa, cả

hai cách sẽ gây khó khăn cho các hacker.

Data Execution Prevention (DEP) sử dụng sự hỗ trợ của phần cứng

từ các bộ vi xử lí Intel và AMD để loại bỏ các cuộc tấn công chèn mã vào vùng

nhớ (memory injection). DEP dùng phần cứng để áp dụng một luật “Không thực thi

mã từ những vùng trong bộ nhớ đã được đánh dấu là dành cho dữ liệu”. Luật này ngăn

chặn một tỉ lệ lớn các cuộc tấn công chèn mã vào vùng nhớ (chẳng hạn tấn công

tràn bộ đệm).

M$ cũng thêm vào kỹ thuật Safe Unlinking ở Windows 7, có chức

năng bảo vệ tương tự như DEP nhưng ở mức nhân hệ điều hành. Safe Unlinking là

một đoạn mã ở mức kernel hỗ trợ cho việc cấp phát và thu hồi các vùng nhớ được

thực hiện bởi Windows 7 kernel. Safe Unlinking thực hiện một loạt các kiểm tra

trước khi bộ nhớ được thu hồi để đảm bảo là hacker không cố gắng xâm nhập vào

hệ điều hành bằng cách được gọi là pool overrun (tương tự như buffer overflow,

nhưng ở mức kernel).

Tất cả các phiên bản của Windows 7 đều có sẵn ASLR, DEP và Safe

Unlinking.

10. USB Device Control

Hỗ trợ cơ chế điều khiển các thiết bị kết nối qua cổng USB dựa

trên policy, bao gồm ngăn truy cập, cho phép truy cập đọc và ghi.

Cơ chế điều khiển thiết bị USB được tích hợp trong tất cả các

phiên bản của Windows 7, được quản lý thông qua GPO.

11. Kernel Patch Protection & Signed Device Drivers với Win

7 64-bit

Kernel Patch Protection (KPP) [2] trước đây được gọi là PatchGuard là

một đoạn mã ở mức kernel dùng để bảo vệ kernel Windows không bị kẻ tấn công

đánh chặn, thay đổi mã nguồn (hay còn gọi là “hook”). KPP giám sát xem những

tài nguyên trọng yếu được kernel sử dụng hay chính mã nguồn của kernel có bị

thay đổi không. Nếu phát hiện ra một thay đổi trái phép vào những cấu trúc dữ

liệu hoặc mã nguồn nhất định, hệ điều hành sẽ phát lệnh tắt toàn bộ hệ thống.

Cơ chế này giúp ngăn chặn một số phần mềm xấu như key logger, nhưng đồng thời

cũng có thể gây cản trở với những phần mềm bảo mật hợp lệ can thiệp vào kernel

để giám sát các hoạt động ở mức kernel của Windows.

Vì những driver thiết bị được tải vào kernel mode có toàn quyền

truy cập hệ thống nên M$ giới hạn lại khả năng cho phép user tải những driver thiết

bị không rõ ràng vào hệ điều hành. Các driver giờ đây bắt buộc phải được

digitally sign.

Tất cả các phiên bản 64 bit của Windows 7 đều được tích hợp KPP

và yêu cầu device driver được chứng nhận (cũng như với Windows Vista 64 bit,

Windows Server 2003 64 bit R2 và mới hơn). Các phiên bản 32 bit của Windows 7

không có chức năng này.

12. Network Access Protection

Network Access Protection (NAP) là giải pháp điều khiển truy cập

vào tài nguyên mạng dựa trên một nhận dạng của máy client tuân theo chính sách

an toàn của tổ chức.NAP cho phép quản trị mạng xác lập các mức truy cập vào

mạng dựa trên client là ai, thuộc nhóm nào, và mức độ tuân thủ của client với

chính sách của tổ chức. Nếu một client không thỏa mãn chính sách, NAP cung cấp

cơ chế tự động thiết lập lại cho client đáp ứng đủ yêu cầu và sau đó tăng mức

độ truy cập vào mạng cho client một cách tự động.

Nền tảng này được giới thiệu đầu tiên trong Windows Vista (sau

đó là XP SP3) và về cơ bản không thay đổi gì trong Windows 7.

Tất cả các phiên bản business và enterprise của Windows 7 (Home

và Starter không nằm trong diện này) đều có tích hợp NAP client.

13. Windows Defender

Windows Defender là công cụ chống phần mềm gián điệp

(Anti-Spyware) đầu tiên được tích hợp trong Windows Vista và giữ nguyên với

Windows 7.

Có sẵn trong tất cả các phiên bản của Windows 7.

14. Domain Name Systems Security Extensions Support

Domain Name Systems Security Extensions Support (DNSSEC) được

định nghĩa đầu tiên vào năm 1999, bổ sung các chữ kí điện tử dựa trên cơ chế

mật mã hóa vào các kết quả truy vấn DNS, giúp loại trừ khả năng một kẻ tấn công

chèn vào các kết quả giả mạo. Tuy nhiên DNSSEC không ngăn chặn được tất cả các

lỗ hổng liên quan đến DNS (chẳng hạn tấn công phishing hay lạm dụng sự cho phép

trong nội bộ (authorized insider abuse)), và nó đòi hỏi toàn bộ nền tảng DNS

phải được nâng cấp và có khả năng tạo cũng như xác nhận chữ ký điện tử. Riêng

Windows 7, chương trình DNS client được tích hợp có thể bảo vệ giao tiếp ở mức

cuối (last-hop communication) giữa client và DNS server, và nó cũng có khả năng

kiểm tra server có công nhận một vùng (zone) được ký điện tử hay không.

Chức năng DNSSEC được hỗ trợ lần đầu trên Windows 7 và có sẵn

cho tất cả các phiên bản, gồm cả Home và Starter. Đối với phiên bản Enterprise,

DNSSEC được điều khiển thông qua GPO.

15. Windows Audit

Windows Audit subsystem được giới thiệu với Windows Vista và

được cải tiến trong Windows 7. Nó cung cấp cơ chế sàng lọc chi tiết các record

của tất cả các sự kiện trong Windows 7 trong một audit log.

Có sẵn trong tất cả các SKU Windows 7 và Windows Server 2008.

Audit policy của Windows là một phần của Security Policy trong GPO và được quản

lý thông qua GPO.

16. Rights Management Services Client

M$ tích hợp một chương trình Rights Management Services (RMS)

client vào Windows 7. RMS là công nghệ quản lý giấy phép số của M$ (Digital

Rights Management – DRM) ra đời năm 2002. RMS client được giới thiệu đầu tiên

trong Vista và giữ nguyên với Windows 7.

Tất cả các phiên bản business và enterprise của Windows 7 đều

được tích hợp.

17. Kết luận

Nhìn chung, M$ không ngừng đẩy mạnh các tính năng về bảo mật cho

hệ điều hành chiến lược của mình. Tuy nhiên nhiều tính năng chỉ có cho người

dùng Enterprise (có đăng kí EA/SA) nên không phải mọi người sử dụng Windows 7

đều tiếp cận được với các công nghệ này. Trong bài viết tới ta sẽ đi sâu hơn 1

chút, phân tích một số ưu, khuyết điểm chính của những công nghệ này, để xem

thật sự M$ bảo vệ người sử dụng được đến mức nào.

Tài liệu tham khảo:

[0] Planning for the Security Features of

Windows 7 – Neil MacDonald, Gartner

[1] Khái niệm SKU xem ở Wikipedia. Có

thể hiểu nôm na 1 SKU Windows là một bản cài đặt Windows mà người dùng mua về.

Xem thêm ở đây để biết về sự khác nhau của các phiên

bản Windows.

[2] Scott Field,

Architect về Windows Kernel Security của M$ có một bài giới thiệu về KPP rất dễ

hiểu và đầy đủ: An Introduction to Kernel Patch

Protection.

Le Nha Sưu

Tầm.

--------------------------------------------------------------

2 - Các mẹo tăng tốc cho router kết nối không

dây

Quản trị mạng – Mỗi mạng đều có router để truy cập Internet, tuy nhiên không phải ai cũng biết cách làm cho router hoạt động tốt hơn. Trong bài này chúng tôi sẽ giới thiệu một số mẹo router giúp tăng tốc cho kết nối không dây trong mạng.

Router chính là thiết bị cung cấp kết nối Internet cho các thiết bị khác trong mạng, chính vì vậy tốc độ của nó là mối quan tâm chính của người dùng. Tuy nhiên không giống như mạng chạy dây, trong các mạng không dây, tín hiệu mạng chịu sự xuyên nhiễu từ các thiết bị khác trong cuộc sống thường ngày. Ngoài ra tốc độ của mạng không dây cũng chịu sự ảnh hưởng từ nhiều thiết bị sử dụng chung điểm truy cập. Thiết bị của bạn phải cạnh tranh với các thiết bị đó trong một dải băng thông hạn chế.

Có nhiều cách có thể cải thiện một mạng không dây, chẳng hạn như đặt router ở vị trí trung tâm khu vực cần bao phủ, để router xa các đối tượng kim loại có thể cản trở đến việc truyền sóng vô tuyến, hoặc bảo đảm không có nhiều thiết bị sử dụng sóng vô tuyến ở tần số 2.4GHz (đây là tần số chuẩn cho hầu hết các router cũ). Tuy nhiên còn có một số mẹo khác có thể tăng tốc cho mạng không dây của bạn:

Kiểm tra tốc độ

Dù có nhiều cách đánh giá một mạng không dây là chậm hay nhanh, tuy nhiên thông qua việc kiểm tra tốc độ của kết nối, chúng ta sẽ bảo đảm được tốc độ kết nối mạng nằm trong dải đăng ký đối với nhà cung cấp. Phần mềm LAN Speed Test có thể giúp bạn hiện thực được điều đó, nó sẽ cung cấp tốc độ upload và download tính theo đơn vị Mb trong mỗi giây, từ đó bạn có thể kiểm tra tốc độ theo như đăng ký với nhà cung cấp dịch vụ. Cần phải test nhiều lần và vào các thời điểm khác nhau trong ngày để biết được kết quả thực về kết nối Wi-Fi, từ đó đi đến kết luận có cần phải thay đổi gói dịch vụ để có tốc độ kết nối tốt hơn hay không.

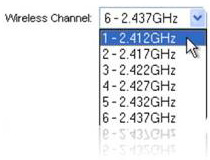

Thay đổi kênh

Để cải thiện tốc độ mạng không dây, bạn có thể điều chỉnh kênh quảng bá để tìm ra kênh ít bị xuyên nhiễu từ các router không dây lân cận. Những router đời mới có thể tự động chọn kênh, tuy nhiên nếu sở hữu các router cũ, bạn nên thực hiện theo những hướng dẫn dưới đây.

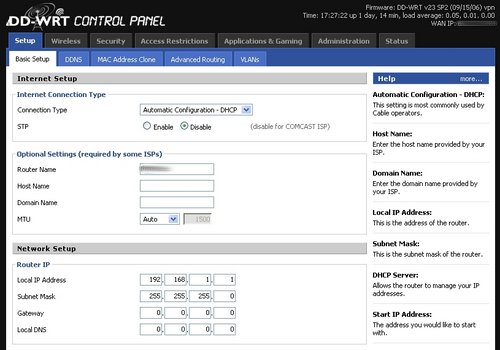

Trước tiên, vào giao diện điều khiển của router bằng cách nhập địa chỉ router hay gateway vào thanh địa chỉ trình duyệt trên máy tính kết nối với router. Có thể tìm địa chỉ truy cập giao diện điều khiển web của mỗi router trong hướng dẫn sử dụng hoặc các tài liệu trên mạng. Ví dụ, nếu sử dụng router D-Link, địa chỉ cần nhập làhttp://192.168.0.1; nếu sử dụng router Linksys, địa chỉ cần nhập là http://192.168.1.1. Sau khi nhập đúng địa chỉ, trình duyệt sẽ yêu cầu bạn nhập vào password và username.

Việc sử dụng các mục trong giao diện GUI trên mỗi router rất khác nhau, tuy nhiên khi tìm thấy các tùy chọn không dây của router (thường nằm bên dưới các tiêu đề như “LAN” hoặc “Network”), bạn sẽ thấy tùy chọn “wireless channel”. Thử từng kênh trong số ba kênh (1, 6 và 11) và xem tốc độ mạng của bạn thay đổi thế nào.

Bổ sung thêm phần cứng

Việc bổ sung thêm phần cứng cũng là một cách để mở rộng phạm vi bao phủ cũng như tăng tốc cho mạng không dây. Hầu hết các router đều sử dụng anten đa hướng (có nghĩa chúng có thể quảng bá tín hiệu vô tuyến theo tất cả các hướng), tuy nhiên bạn có thể đầu tư thêm một anten đơn hướng để tăng cường độ tín hiệu theo một hướng cần thiết nào đó. Cách thức này tỏ ra khá tuyệt vời trong trường hợp bạn phải đặt router cạnh tường và không muốn lãng phí một nửa tài nguyên còn lại.

Bộ lặp không dây cũng cho phép bạn mở rộng phạm vi bao phủ bằng cách lặp lại tín hiệu được phát ra từ router. Các bộ lặp này có giá khoảng 20$, tuy nhiên bạn cũng có thể tự tạo cho mình một bộ lặp không dây miễn phí bằng cách sử dụng phần mềm.

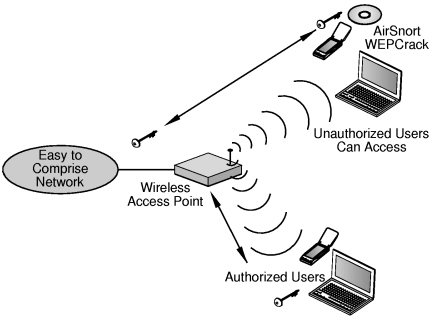

Kiểm tra ai đang truy cập mạng

Có nhiều mức bảo mật khác nhau đối với mỗi router, bạn phải vào GUI của router và kiểm tra các thiết lập bảo mật không dây của nó. Thông thường, sẽ có một menu sổ xuống cho phép bạn thiết lập các mức bảo mật khác nhau. WEP là kiểu bảo mật yếu nhất và dễ dàng bị hack; WPA và WPA2 tỏ ra tốt hơn, trong đó WPA2 là kiểu bảo mật an toàn nhất và chỉ có ở các router đời mới.

Trong cấu hình của router (bên dưới phần “wireless” hoặc “status”) sẽ có danh sách các thiết bị kết nối với hệ thống của bạn. Cần lưu ý rằng danh sách thiết bị này sẽ có các laptop, điện thoại đã sử dụng mạng Wi-Fi gần đây, ngoài ra còn có máy in hay các thiết bị cho phép truy cập không dây khác xung quanh nhà bạn. Nếu không chắc chắn, bạn có thể so sánh địa chỉ MAC (Media Access Control) được liệt trong GUI của router với địa chỉ MAC của mỗi thiết bị đó.

Nếu phát hiện có sự xâm nhập, bạn có thể thay đổi mật khẩu truy cập. Một số router cho phép hạn chế số lượng thiết bị kết nối với mạng. Ngoài ra còn có một số chương trình cho phép bạn khoanh vùng vị trí của những thiết bị truy cập trái phép dựa trên tín hiệu mạng.

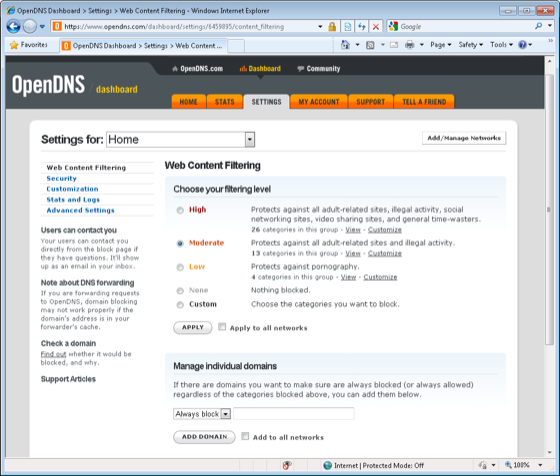

Khóa chặn các site mang nội dung người lớn bằng cách sử dụng OpenDNS OpenDNS có thể khóa chặn tấn công giả mạo và các site người lớn

Nhiều router có các tùy chọn điều khiển Parent, tuy nhiên nếu router cũ và không có tính năng này, bạn có thể sử dụng dịch vụ OpenDNS để kiểm soát nội dung. Khi trình duyệt nhận lệnh để triệu gọi một URL, OpenDNS sẽ sử dụng kỹ thuật tra cứu DNS của nó để tìm ra địa chỉ cần truy cập và điều đó cho phép khóa chặn một số tấn công giả mạo hay các site người lớn không phù hợp với trẻ nhỏ.

OpenDNS không yêu cầu bạn phải đăng ký (tuy nhiên phiên bản miễn phí sẽ xuất hiện một số quảng cáo). Bạn chỉ cần vào GUI của router và chuyển sang sử dụng địa chỉ IP tĩnh; sau đó trong các trường DNS, nhập vào số tra cứu của OpenDNS (có thể tìm trên site của OpenDNS). Thực hiện điều này trên router thay vì cấu hình OpenDNS trên một máy tính cụ thể sẽ giúp bảo vệ tất cả các máy tính kết nối đến router đó.

Cài đặt các nâng cấp hoặc phần mềm tùy chỉnh

Nếu sở hữu một router cũ hoặc các thiết lập trên router không cung cấp tất cả các chức năng mong muốn, lúc đó bạn có thể nâng cấp phần mềm của router. Thông thường, nhà sản xuất router sẽ cung cấp các nâng cấp phần mềm để bạn có thể download trên website của họ. Ngoài ra, có một cách khác giúp bạn thực hiện điều này là sử dụng phần mềm được cung cấp bởi DD-WRT.

Bạn có thể kiểm tra trên website của DD-WRT để xem router của mình có tương thích với phần mềm này hay không. Nâng cấp này sẽ cho phép bạn có được một tường lửa tốt hơn, chỉ định lượng băng thông cho mỗi thiết bị trên mạng, thậm chí cho phép cô lập các máy khách để các máy tính kết nối với mạng không thể thấy nhau (một tùy chọn quan trọng trong việc hosting điểm truy cập công cộng). Hãy thực hiện theo các chỉ dẫn trên site để cài đặt phần mềm mới cho router và sử dụng nó để thay đổi router theo nhu cầu cần thiết của bạn.

Theo PC Word.

-----------------------------------------------------

3 - Hướng dẫn sử dụng, bảo mật mạng Wifi

| ||||||||||||

.jpg)

.jpg)